VISOR FINANCE - REKT

Visor, belirli sözleşmelerin sınırsız ödül basmasına izin verdi.

Dün anonim bir aktör bu hediyeden yararlandı ve platformdan hack öncesi fiyatlarla $8.2M değerinde 8,8 milyon VISR çekti.

Ancak bilgisayar korsanı, Uniswap'ın VISR-ETH havuzu aracılığıyla VISR'yi boşaltırken sıkıntı yaşadı.

-87%

rekt.

Geçen Haziran ayında, Uni v3 için bir likidite yönetimi protokolü olan Visor, bir güvenlik ihlalinde 500 bin dolarlık (o zamanki 3 milyon dolarlık TVL'den) kaybı hafife almıştı.

Ardından proje, Visor ekibinin savunma mekanizması olarak "ekonomik arbitraj" olduğunu iddia ettiği şeyin geçen ay kurbanı oldu.

“Hisse ihracı için spot fiyatlara güvenmek” akıllı sözleşme hatası sayılmaz mı?…

Peki bu seferki neydi?

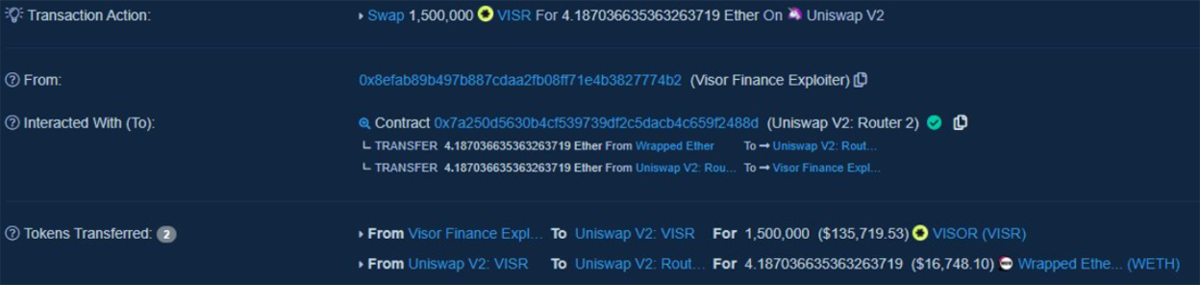

Hacker adresi: 0x8efab89b497b887cdaa2fb08ff71e4b3827774b2

Saldırının gerçekleştirilmesinden birkaç dakika önce Tornado Cash üzerinden finanse edildi.

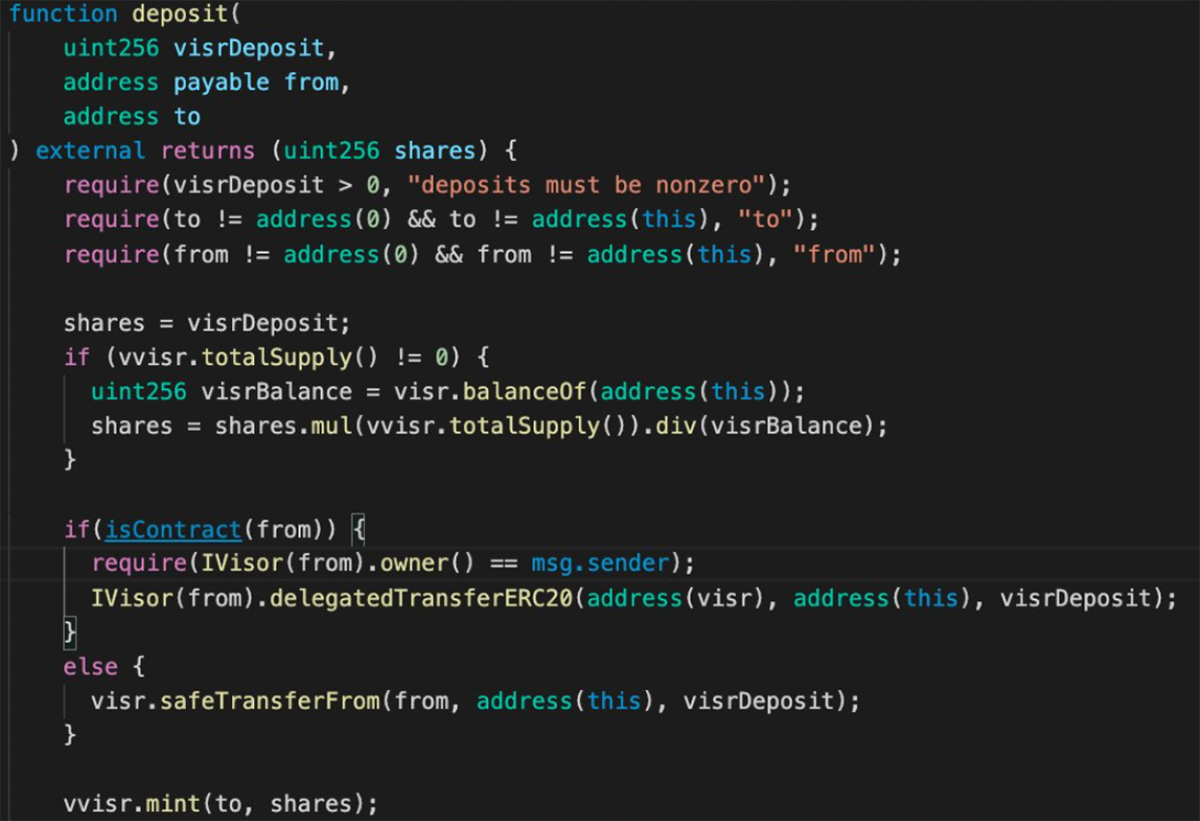

vVISR Rewards Contract’ın deposit() işlevindeki güvenlik açığı olan bir require() denetimi nedeniyle, hacker kendi sözleşmesini kullanarak sınırsızca hisse basabildi.

Hacker kendi sözleşmesini “from” olarak ilettiği ve msg.sender için Owner() yöntemine sahip olduğu sürece, vvisr.mint() kullanarak herhangi bir adrese istedikleri kadar hisse basabilir.

Kaynak: @storming0x

Saldırgan, kod açığından yararlanma (exploit) işlemini gerçekleştirmeden önce sözleşmenin sahipliğini kendi adresine devretti ve 195k vVISR tokenı bastı.

Bunlar daha sonra 8,8 milyon VISR için yakıldı, ardından Uniswap v2 aracılığıyla ETH ile takas edildi ve Tornado Cash ile takibi kaybettirildi ve şimdiye kadar toplam 113 ETH (450 bin $) tutarında 6 müteakip işlem yapıldı.

Resmi otopsi raporunda Visor, kod istismarından önceki anlık durum görüntüsüne (snapshot) dayalı bir token geçişi önerdi.

Ayrıca şunu belirtiyorlar:

“Aralık ve Ocak denetimleri için hem Quantstamp hem de ConsenSys Diligence ile çalışıyoruz ve bu yeni stake sözleşmesi de denetimlere dahil edilecek.”

Kullanıcılara geri ödeme yapılacağından dolayı, verilen tek zarar Visor ekibinin itibarına verilmiş gibi görünüyor.

En azından hack sonrası PR konusunda deneyim kazanıyorlar…

BlockSec'in Twitter'da yazdığı gibi:

“Bir önceki saldırıya arbitraj denildiğinden, bu sefer buna airdrop diyebilir miyiz?”

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.

bunu da beğenebilirsin...

TEAM FINANCE - REKT

Takımda para kalmadı. Dört proje, paylaşılan rug önleme mekanizmaları üzerinden rug’a uğradı. 15,8 milyon dolar kaybetti ve lider tablosunda 46. sıraya sıçradı. Yürü be Takım kim tutar seni.

Moola Market - REKT

Ayı piyasaları, likidite düşükken fiyatlarla oynamayı daha kolay bulan piyasa manipülatörlerine cazip fırsatlar sunar. Borç verme protokolü Moola Market, “oldukça yüksek kârlı bir alım-satım stratejisinin” kurbanı olan ve rekt.news lider tablosuna giren (#63) ilk CELO protokolü oldu.

Mango Markets - REKT

Solana'nın amiral gemisi marjin işlemler protokolü, sağlam finanse edilen bir piyasa manipülatörü nedeniyle 9 haneli bir kayıp yaşadı. Saldırgan, Mango Markets'in yerel token MNGO'sunun fiyatını yükseltmeyi ve borç verme havuzlarını boşaltmayı başardı ve arkasında protokole 115 milyon dolarlık batık kredi bıraktı.